Tăng cường bảo mật cho máy chủ với Plesk

Plesk được nhiều doanh nghiệp ưa chuộng và trang bị cho hệ thống máy chủ. Plesk còn có khả năng tăng cường bảo mật hiệu quả cho Server.

Bảo mật là vấn đề cốt lõi mà nhà quản trị cần quan tâm khi quản lý máy chủ. Tuy nhiên, đây không phải là một việc dễ dàng. Bởi hiện nay tình trạng tấn công bảo mật trên máy chủ đang diễn ra với tần suất ngày một cao với thủ đoạn vô cùng tinh vi.

Tăng cường bảo mật cho máy chủ với Plesk

Nâng cao khả năng bảo mật dữ liệu của máy chủ là hết sức quan trọng, đòi hỏi doanh nghiệp phải chú trọng đầu tư. Được biết đến là một công cụ hỗ trợ quản lý Website, Hosting ưu việt với khả năng tự động hóa cao.

Trong bài viết sau đây, Mắt Bão One sẽ phân tích việc giám sát và nhận biết các lỗ hổng bảo mật trên máy chủ với Plesk.

Các bước chung giúp tăng cường bảo mật với máy chủ Plesk

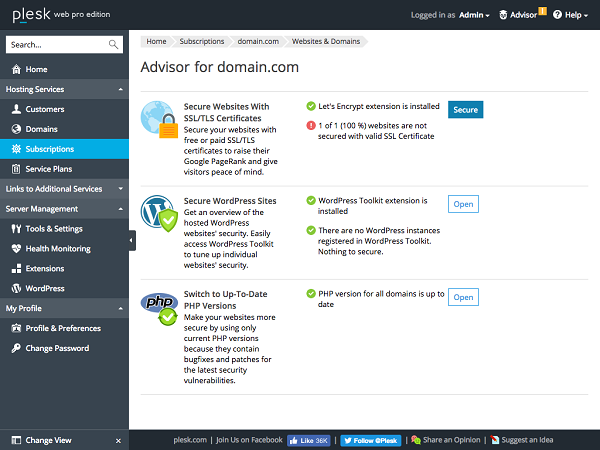

Phiên bản Plesk mới nhất đã tăng cường mức độ bảo mật cao hơn. Plesk đã ra mắt Advisor, tích hợp bảo mật tốt nhất có thể và điều chỉnh hiệu suất của máy chủ và Website được lưu trữ.

Advisor tích hợp bảo mật tốt nhất có thể và điều chỉnh hiệu suất của máy chủ và Website

Các tính năng của Advisor hỗ trợ tăng cường bảo mật máy chủ

- Tự động quét máy chủ, Website được lưu trữ và hiển thị các vấn đề có thể gây ra lỗ hổng bảo mật.

- Hiển thị các hành động được đề xuất để khắc phục các sự cố được phát hiện được nhóm theo các phần (bảo mật, hiệu suất, SEO và cập nhật).

- Hiển thị các đề xuất bảo mật hàng đầu trên Tab đầu tiên.

- Cung cấp cho máy chủ một đánh giá. Xếp hạng cao là bằng chứng cho sự cố gắng của bạn trong việc duy trì máy chủ. Nếu đánh giá ở mức thấp, bạn cần tập trung nhiều hơn về bảo mật cho máy chủ.

Nhà quản lý máy chủ cần chú ý

Ngoài ra, các nhà quản lý máy chủ cần chú ý thực hiện các bước sau để tăng cường bảo mật cho máy chủ với Plesk:

- Đảm bảo cập nhật Plesk thường xuyên lên phiên bản mới nhất

- Cập nhật mật khẩu mới với cường độ mạnh

- Thiết lập xác thực hai bước, có thể sử dụng ứng dụng Google Authenticator

- Sử dụng SSL/TLS để bảo mật máy chủ

- Cài đặt kết nối sFTP

- Hạn chế quyền truy cập quản trị vào hệ thống

- Hạn chế truy cập từ xa thông qua API XML

- Chặn tất cả các cổng không được sử dụng với sự trợ giúp của tường lửa.

- Sử dụng WordPress Toolkit Security Check

- Thiết lập cập nhật tự động cho các phiên bản WordPress

- Các ứng dụng Web lỗi thời không được sử dụng hoặc phải cập nhật chúng thường xuyên. Việc không tuân thủ quy tắc này có thể dẫn đến các lỗ hổng bảo mật bất ngờ

- Sử dụng VirusTotal Website Check để kiểm tra các Website hiện có

Trên đây là những lưu ý chung giúp tăng cường bảo mật hệ thống với Plesk. Ngoài ra, tùy thuộc vào việc máy chủ đang hoạt động trên hệ điều hành nào. Bạn sẽ cần phải tuân theo một số nguyên tắc riêng.

Mẹo bảo mật máy chủ với Plesk trên hệ điều hành Linux

Nếu máy chủ của bạn đang sử dụng hệ điều hành Linux, đây là những lưu ý bảo mật dành cho bạn.

Mẹo bảo mật máy chủ với Plesk trên nền tảng Linux

- Sử dụng Keyfile để cho phép truy cập SSH

- Sử dụng cổng tùy chỉnh để thiết lập kết nối SSH

- Không xác thực SSH cho người dùng Root

- Vô hiệu hóa Perl/Python cho trang Web nếu không được sử dụng đến

- Sử dụng máy quét lỗ hổng Opsani

- Đặt Fail2Ban để ngăn chặn các cuộc tấn công bất ngờ

- Tránh trình xử lý PHP được dùng làm mô-đun Apache. Đây không phải là một giải pháp an toà

- Đảm bảo hệ thống được cập nhật tự động khi có thay đổi mới

Mẹo bảo mật máy chủ với Plesk trên nền tảng Window

Vài nguyên tắc bảo mật máy chủ với Plesk trên hệ điều hành Window:

Mẹo bảo mật máy chủ với Plesk trên nền tảng Window

- Bắt buộc sử dụng cổng tùy chỉnh cho các kết nối RDP

- Loại bỏ những ngôn ngữ lập trình không sử dụng đến

- Đảm bảo cài đặt các bản vá cập nhật Windows mới nhất

- Hạn chế người dùng ghi đè trình xử lý trên tệp web.config

- Luôn giữ bảo vệ DDoS được kích hoạt

Cần làm gì khi bảo mật máy chủ bị xâm hại

Khi máy chủ của bạn gặp vấn đề về bảo mật quá nhiều lần. Lời khuyên cho bạn chính là đầu tư một hệ thống máy chủ mới ổn định hơn. Vì sao ư?

Với một cuộc tấn công thành công, những kẻ xâm nhập sẽ nâng các đặc quyền của chúng lên cấp độ root. Điều này có nghĩa chúng có thể làm bất cứ điều gì với máy chủ của bạn. Và chỉ khi tìm ra toàn bộ phần mềm độc hại/Rootkit trong quá trình rà soát và giải quyết một cách triệt để nó. Nếu không sẽ không có gì chắc chắn máy chủ của bạn hoàn toàn an toàn. Khi tấn công vào máy chủ, tin tặc có thể tải phần mềm độc hại trực tiếp vào RAM, kích hoạt Backdoors. Thậm chí là cài vào các lệnh Cronjob để wget tải xuống Rootkit từ các máy chủ đã bị nhiễm.

Cố gắng khôi phục khi máy chủ đã bị tấn công quá nhiều lần không có nghĩa là sẽ không có bất cứ vấn đề nào xảy ra sau đó. Vì có thể bạn sẽ không xác định được máy chủ đã bị hack và Rootkit đã được tải lên khi nào.

Cách giúp bạn xác định nguồn gốc vấn đề

Khi sử dụng các giải pháp bảo mật dành riêng để quét Rootkit/phần mềm độc hại, bạn cần hiểu rằng những giải pháp này chỉ sử dụng các mẫu đã biết để xác định sự hiện diện của phần mềm độc hại. Nó sẽ hoàn toàn vô dụng đối với phần mềm, mã độc mới.

Nếu bạn nghi ngờ máy chủ của mình đang bị hack. Hãy liên hệ với nhà cung cấp dịch vụ hoặc những chuyên gia trong lĩnh vực để tiến hành kiểm tra máy chủ. Và tuyệt đối không thay đổi bất cứ điều gì trước khi tiến hành kiểm tra, rà soát hệ thống để tránh mất dấu vết.

Kết luận

Trên đây là những thông tin quan trọng mà Mắt Bão One muốn cung cấp cho bạn trong quá trình nâng cao bảo mật máy chủ với công cụ Plesk. Hy vọng chúng giúp ích cho bạn bảo vệ hệ thống máy chủ một cách an toàn nhất.

Bên cạnh đó, nếu bạn đang muốn xây dựng một hệ thống máy chủ mới, mạnh mẽ hơn cho doanh nghiệp. Đừng bỏ qua dịch vụ Cloud Server của Mắt Bão One. Chúng tôi cung cấp hệ thống máy chủ được lưu trữ trên nền tảng điện toán đám mây vô cùng hiện đại với độ bảo mật cao. Đặc biệt, dịch vụ Cloud Server của Mắt Bão One còn tích hợp miễn phí Plesk và tiện ích KernelCare. Tạo ra bức tường bảo vệ máy chủ toàn diện nhất.

Liên hệ ngay nếu bạn cần được tư vấn chi tiết.